加密领域的诈骗事件层出不穷,近期一种新的诈骗手法,盯上了创作者、KOL 及专案方,透过传播假的 PDF 档案,以骗取被害人的钱包资产。

(Twitter 用户 Serpent 在推文中详细了解释 PDF 诈骗手法,本篇为流程及案例内容整理。)

PDF 诈骗行为

🚨 FAKE FILE EXTENSION SCAM 🚨

Scammers are spoofing file extensions to disguise malicious files as PDFs and targeting artists, influencers, and projects.

This is how it works 🧵👇 pic.twitter.com/XzJo2LziQR

— Serpent (@Serpent) June 25, 2022

根据 Serpent 提供的对话截图,被盯上的创作者会被要求创作指定内容,但需要依照诈骗方所提供的 PDF 中的素描及范例进行延伸创作。被害人因为业务需求,势必得将检视 PDF 中的内容。不过一旦将其打开,诈骗方的手法便得逞了。

若将诈骗方提供的 PDF 详细资料打开,可发现档案其实是 Screen Saver (.scr) 档 (一种可执行脚本),但伪装成 PDF 档。

在被害人将此档案打开后,其钱包内的 NFT 便会被上架卖出,而加密资产则会转移至诈骗方的钱包。

诈骗方是如何做到的?

诈骗手法其实并不复杂,首先将档名末尾添加「.pdf」,并将档案的图示改为 PDF 档的图示,最后将文件塞入许多垃圾程式码使其大小大于 650MB,便会超过 VirusTotal (恶意软体分析服务) 的文件大小上限。

「这是一种行之有年的 web2 诈骗策略,它适用于任何文件类型。」Serpent 提醒道。

而诈骗方使用的 .scr 档可以执行任何代码,基本是可以将其视为 exe. 档,只要将其打开,使用者的 cookie、密码、数据等皆有可能被盗用。

例如,他们可以将 MetaMask 扩充插件更改为修改过的恶意版本,或者更简单地,他们可以等待用户登录 MetaMask 后,将其拥有的资产转移。

Serpent 表示,如果受到此类攻击,建议将电脑重置、创建新钱包,并更改所有的密码。

如何预防此类诈骗?

最好的方法当然是不要打开或下载这种具有风险的文件,并对 web2 的安全问题进行一些学习、研究。

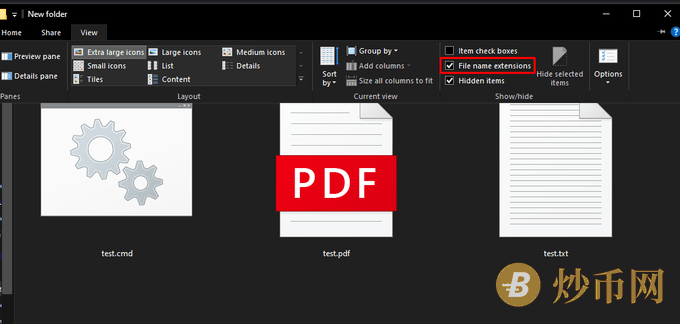

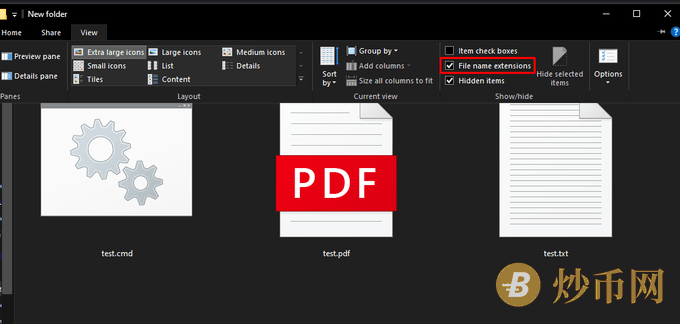

但如果非要将其打开不可,Serpent 建议将档案上传至 Google Drive 查看,亦或是使用虚拟机。只要在 View (检视) 的部分点选 File name extensions (档案名称扩展),便可以清楚看到档案类型。